신종 정보 탈취 악성코드인 “LummaC2″가 크랙, 시리얼 등의 불법 프로그램을 위장하여 유포 중이다.

동일한 방식으로 CryptBot, RedLine, Vidar, RecordBreaker(Raccoon V2) 등의 악성코드가 유포되며 본 블로그를 통하여 여러 차례 소개하였다.

– 변형된 CryptBot 정보 탈취 악성코드 유포 중

– 종 정보탈취 악성코드, 크랙 위장 유포 중

– 악성코드 폭탄, 크랙 위장 Dropper 악성코드 유포 재개

LummaC2 Stealer는 올해 초부터 다크웹에서 판매되는 것으로 보이며 보이며, 올해 3월부터는 크랙 위장 공격 그룹에 의해 유포 중이다. 해당 방식으로의 악성코드 유포는 대부분 RecordBreaker(Raccoon V2) 악성코드가 사용되나, LummaC2 Stealer가 종종 모습을 보이고 있다. 3월 3일 최초 발견되었으며, 3월 12일, 3월 20일에도 유포된 이력이 확인되어 약 일주일 간격으로 모습을 보이고 있다.

#유포 방식

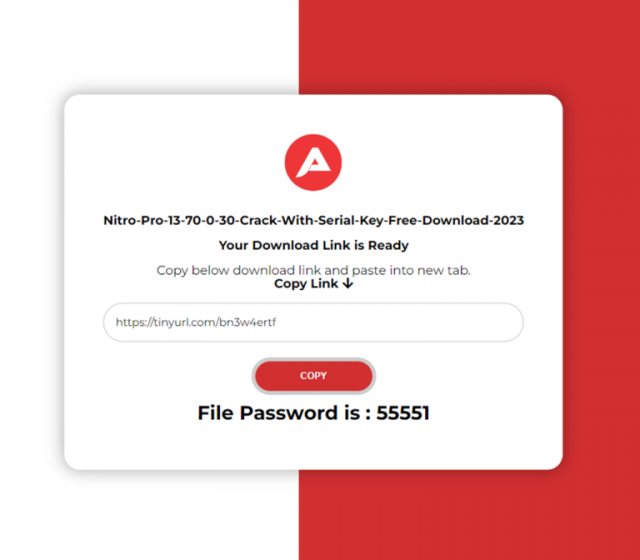

유명 소프트웨어의 Crack, Serial 등을 검색하여 악성 사이트로 접속한다. 해당 사이트에서 다운로드 버튼을 누를 경우 다수의 리디렉션을 거쳐 악성코드 유포 페이지에 도달한다. 해당 페이지에 명시된 URL에 접속하거나, 다운로드 버튼을 누를 경우 압축된 악성코드를 다운로드한다. 공격자 자체 개설 서버를 통하거나 MediaFire, MEGA 등의 서비스를 활용하기도 한다.

유포 파일명으로 보아 아래 사진의 페이지로부터 다운로드 되었을 것으로 추정된다. 현재는 해당 페이지에서 Vidar 악성코드가 유포 중이다.

악성코드 유포 페이지 예시

본 방식으로 최초 유포된 샘플은 “NewSetupV4-Pass-55551.rar” 이름의 압축 파일이 다운로드되며, 내부에 “setup.rar” 이름의 또 다른 압축 파일이 존재하고 이를 해제 시 “setupfile.exe” 파일명의 LummaC2 악성코드가 생성된다.

탈취 대상 정보를 분석한 결과는 다음과 같다. 탈취 대상 목록은 샘플별로 상이할 수 있다.

● Browser 데이터

● Chrome, Chromium, Edge, Kometa, Opera Stable, Opera GX Stable, Opera Neon, Brave-Browser, Comodo Dragon, CocCoc, Firefox

● Browser 확장 프로그램

● MetaMask, TronLink, Ronin Wallet, Binance Chain Wallet, Yoroi, Nifty, Math, Coinbase, Guarda, EQUAL, Jaxx Liberty, Bit App, iWlt, EnKrypt, Wombat, MEWCX, Guild, Saturn, NeoLine, Clover, Liquality, Terra Station, Keplr, Sollet, Auro, Polymesh, ICONex, Nabox, KHC, Temple, Tez Box, DApp Play, Bit Clip, Steem Keychain, Nash Extension, Hycon Lite Client, ZilPay, Coin98, Authenticator, Cyano, Byone, OneKey, Leaf, Authy, EOS Authenticator, GAuth Authenticator, Trezor Password Manager, Phantom

● 암호화폐 지갑 프로그램

● Binance, Electrum, Ethereum, Exodus, Ledger Live, Atomic, Coinomi

● 스크린샷

● %UserProfile% 하위 2단계 깊이 까지의 모든 txt 파일

● 시스템 정보

● 설치된 프로그램 정보

● 메일 클라이언트

● Windows Mail, The Bat, Thunderbird, Pegasus, Mailbird, eM Client

● 기타 응용 프로그램

● AnyDesk, FileZilla, KeePass, Steam, Telegram,

(자료. © AhnLab)

이 기사가 정보에 도움이 되셨는지요? 기사는 독자 원고료로 만듭니다. 24시간 취재하는 10여 기자에게 원고료로 응원해 주세요. 한국 인도네시아 문의 카톡 아이디 haninpost

![[건강] 간학회 이사장의 쓴소리 “돈벌이 알부민 먹느니 계란 사 드세요”](https://haninpost.com/wp-content/uploads/2026/03/알부민-180x135.jpg)

![[연예] 엑소, 2026년 월드 투어 ‘엑소리즌’ 대장정 돌입… 6월 자카르타 입성](https://haninpost.com/wp-content/uploads/2026/02/월드-투어-콘서트-‘EXO-PLANET-6-–-EXhOrizon엑소-플래닛-6-엑소리즌-180x135.jpg)

카톡아이디 haninpost

카톡아이디 haninpost