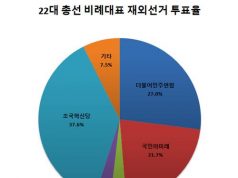

정교하게 제작된 이메일을 이용한 공격이 계속되는 가운데, 최근 국내 물류 기업과 관련된 내용으로 위장한 이메일을 통해 악성코드가 유포됐다. 이번에 확인된 악성 이메일은 해상 무역 분야에서 통용되는 용어까지 이용하고 있어 관련 업계 종사자들의 각별한 주의가 요구된다.

이번에 발견된 악성 이메일은 해상 화물 운송장 관련 메일로 위장했으며, 첨부 파일 또한 국내 해상 화물 운송 업체의 선박 이름으로 위장했다. 첨부 파일은 악성 실행 파일(.exe)이 포함된 압축파일(.zip) 또는 문서 파일( .docx , .xls , .pptx )이다.

![[그림 1] 가짜 해상 화물 운송장 메일의 첨부 파일](https://haninpost.com/wp-content/uploads/2018/09/Hope.jpg)

이메일 수신자가 [그림 1]의 첨부 파일을 실행하면 ‘로키봇(Lokibot)’ 악성코드가 설치된다. 로키봇은 스팸 메일을 통해 지속적으로 유포되는 정보 탈취형 악성코드로, 최근 다크웹에서 로비봇 악성코드의 소스코드가 판매되면서 변종이 꾸준히 제작 및 유포되고 있다.

로키봇 악성코드는 [그림 2]와 같이 감염 PC에서 사용하는 웹 브라우저 정보부터 FTP, 메일 클라이언트, 패스워드 관리 프로그램 등에 관한 정보를 수집하여 공격자에게 전송하며, C&C 서버를 통해 공격자의 명령을 수행하는 기능도 갖고 있다.

V3 제품군에서는 해당 악성코드를 아래와 같은 진단명으로 탐지하고 있다.

<V3 제품군 진단명>

– Trojan/Win32.Agent

![[그림 2] 로키봇 악성코드가 수집하는 감염 PC 정보](https://haninpost.com/wp-content/uploads/2018/09/hope-2.jpg)

이처럼 교묘한 이메일 공격에 의한 피해를 예방하기 위해서는 발신자가 불분명한 메일은 가급적 열어보지 않도록 주의하고 특히 첨부 파일의 실행은 자제하는 것이 좋다.

또 유명 기업의 이름이나 잘 알고 있는 발신자의 이름일 경우에도 실제 발신자가 맞는지 이메일 주소 전체를 꼼꼼히 살피는 습관이 필요하다. 또한 발신자가 명확하지 않은 메일은 가급적 즉시 삭제하고, 이메일의 첨부 파일은 실행하기 전에 최신 버전의 백신으로 검사하는 것이 바람직하다.

제보는 카카오톡 haninpost 무단 전재-재배포 <금지>

카톡아이디 haninpost

카톡아이디 haninpost